しかしながら、企業においてはさまざまな課題があり、脆弱性管理をなかなか徹底できていないのが現状だ。

例えば、公表される脆弱性は年間で3万件を超えてきており、過去10年で5倍になったともいわれている(注1)。その膨大な数は公的機関の処理能力も圧倒しており、一般企業が対応することは容易ではない。

NECは、20年前から脆弱性管理の重要性に目を向け、NECが提供するすべての製品・システム・システムをセキュリティインシデントの発生起因とさせないため、ひいてはお客さまのビジネスを守るために、脆弱性管理の専用システムを構築し、継続的な見直しを行いながらノウハウを蓄積してきた。その中心を担う脆弱性管理グループのメンバーに脆弱性管理の重要性とその最適化ポイントを聞いた。

脆弱性を適正に管理し、迅速に対処すればリスクを限りなく低減できる

サイバーセキュリティを考える上で、「脆弱性」を避けて通ることはできない。ここで指す脆弱性とは、製品・サービスを構成するOSや各種ソフトウェアなどに含まれる欠陥や弱点のことである。欠陥、弱点とはいっても正規の機能であることもある。攻撃者は開発者やソフトウェアベンダーが想定しなかった使い方によって盲点を突き、システムへの不正アクセス、データの窃取、システムの改ざんなどを行ってくるのである。

わかりやすい事例では2021年のLog4jの事例がよく知られている。Javaアプリケーションで利用されているLog4jというログ出力ライブラリに重大な脆弱性が見つかったのである。Log4jの詳しい説明は割愛するが、攻撃者はAPIを通じて任意のコードを実行させたり、ログに細工をするだけでサーバを乗っ取るなど、極めて悪質な行為をすることができた。

近年では、ネットワーク機器のVPN機能に関する脆弱性の指摘が多く見られる。実際、JPCERT コーディネーションセンター(JPCERT/CC)においても、ネットワーク機器の脆弱性に関する注意喚起が繰り返し公開されている。

脆弱性は、知られた瞬間から世界中で一斉に悪用がはじまる。攻撃者は、常にシステムの隙を探しているからだ。したがって防御する側に求められるのは的確な判断とスピード。脆弱性の深刻さを見極めて優先順位を付け、修正のためのセキュリティパッチをいかに迅速に適用するかが被害に遭うかどうかのカギを握る。「セキュリティリスクは、一般的に『資産』×『脅威』×『脆弱性』と表されます。脆弱性を適正に管理し、迅速に対処できれば、リスクを限りなく低減。大切な資産を保護することが可能になります」とNEC サイバーセキュリティ技術統括部 脆弱性管理グループ 中村 有一は語る。

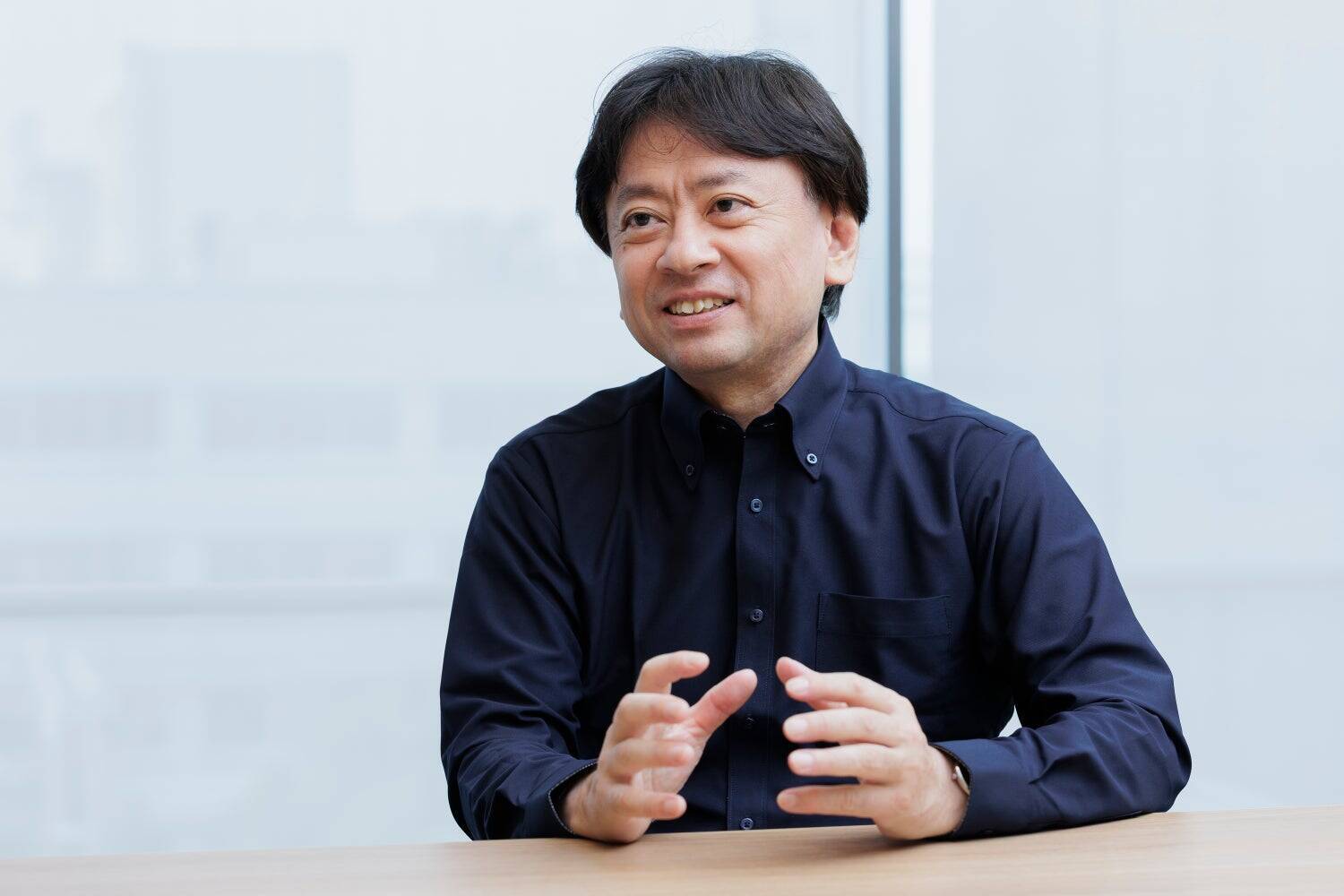

グループ長 中村 有一

脆弱性の急増、リスクを評価する公的機関の縮小など脆弱性管理が抱える課題

脆弱性が公表されたら、できるだけ早くセキュリティパッチを適用する。そのためには、平時から利用しているすべてのシステムについて、どのようなソフトウェアで構成されているかを把握し、それらに脆弱性が公表されていないかを確認する。そして、もし脆弱性が公表されたら、リスクの大きさ、ビジネスへの影響などを見極め、適用計画を立てて速やかに実行する必要がある。言葉にすると簡単だが、この脆弱性管理プロセスを運用し続けることは容易なことではない。

例えば、新しいもの/古いもの、オンプレミス/クラウド、全社で利用するもの/特定部門だけが利用するものなど、多種多様なシステムが存在する中、それらの構成情報を正確に把握し続けなければならない。Log4jの場合も、被害が拡大した理由の1つは Log4j が“当たり前”に利用されるコンポーネントであったため、どのシステムに利用されているのか、把握できていない企業が多かったからだといわれている。

また公表される膨大な数の脆弱性の確認やリスクの評価も難易度が高い。「公表される脆弱性は年間で3万件を超えてきており、過去10年で5倍になったともいわれています。公表された膨大な脆弱性の中に本当に深刻度の高い脆弱性が埋もれてしまう可能性は小さくありません」と中村は語る。

深刻な脆弱性を見逃さないために多くの企業はリスクの評価を公的機関に頼っているが、その公的機関もパンクしそうな状況だ。脆弱性は基本的にソフトウェアベンダーが認め、公表するものだが、その深刻度やリスクを適切に評価するため、公的機関が客観的に評価したものを発表している。その代表格が米国国立標準技術研究所(NIST)の脆弱性データベースNational Vulnerability Database(NVD)である。

NVDは公表された脆弱性のリスクを分析。脆弱性ごとに深刻度を数値で評価するCVSS値(Common Vulnerability Scoring System)を付け、一意に識別するためのIDを割り振る。例えば、先のLog4jの脆弱性には「CVE-2021-44228」というIDが付けられている。

パンクと表現したのは、NISTの脆弱性分析が追いつかず、公表はされたもののNVDに深刻度が登録されていない脆弱性が2025年7月時点で数千件以上に膨れ上がっているからである。「脆弱性の増加だけでなく、NISTにおいてNVDの運用要員の縮小があったともいわれています。NVDを参照して脆弱性管理を行ってきた企業は改めて各ベンダーの公表値を収集する必要が生じるなど、重大な脆弱性への対処が遅れてしまうリスクがあります」と中村は指摘する。このような状況に対応するため欧州連合(EU)やドイツなどでは、独自の脆弱性データベースを構築する動きが進んでいる。

ソフトウェアの構成管理、公表された脆弱性の把握とリスクの評価をクリアしても、まだ難しさはある。「業種やシステムの種類、規模、扱う情報などによって、最適な脆弱性管理の方法が異なります。例えば、製造業の生産に関係するシステムだった場合、工場の操業停止は損害に直結するため、できるだけシステムを止めずに対応したい。一方、お客さま情報を多く持つ金融機関のシステムなら、機密性の観点も考慮した優先度付けが必要。脆弱性を適切に管理するには、これらのことを考慮しながら対応方法をシステムごとに決めなければなりません」とNEC サイバーセキュリティ技術統括部 脆弱性管理グループ 山本 和也は語る。

NEC サイバーセキュリティ技術統括部 脆弱性管理グループ

プロフェッショナル 山本 和也

20年前から専用システムを立ち上げインシデントを発生させない仕組みづくりを実践

このように脆弱性管理をとりまく環境にはさまざまな課題があり、それらがセキュリティリスクを高めている。企業および社会が直面している、そのリスクを軽減するためにNECは、提供したすべての製品・システム・サービスの脆弱性を管理し、顧客企業のセキュリティリスク低減を支援している。その歩みはサイバーセキュリティの脅威が現在ほど深刻ではなかった約20年前から脈々と続いている。ソフトウェアがかかわるNECの事業には、ソフトウェア製品を開発して販売するソフトウェアベンダー、クラウドサービスなどを提供するサービス事業者、そして、お客さまの依頼を受けてシステム開発を担うシステムインテグレーターの事業がある。

NEC サイバーセキュリティ技術統括部 脆弱性管理グループ

岩田 琴乃

それを担っているのが中村、山本、岩田が所属するサイバーセキュリティ技術統括部の脆弱性管理グループである。

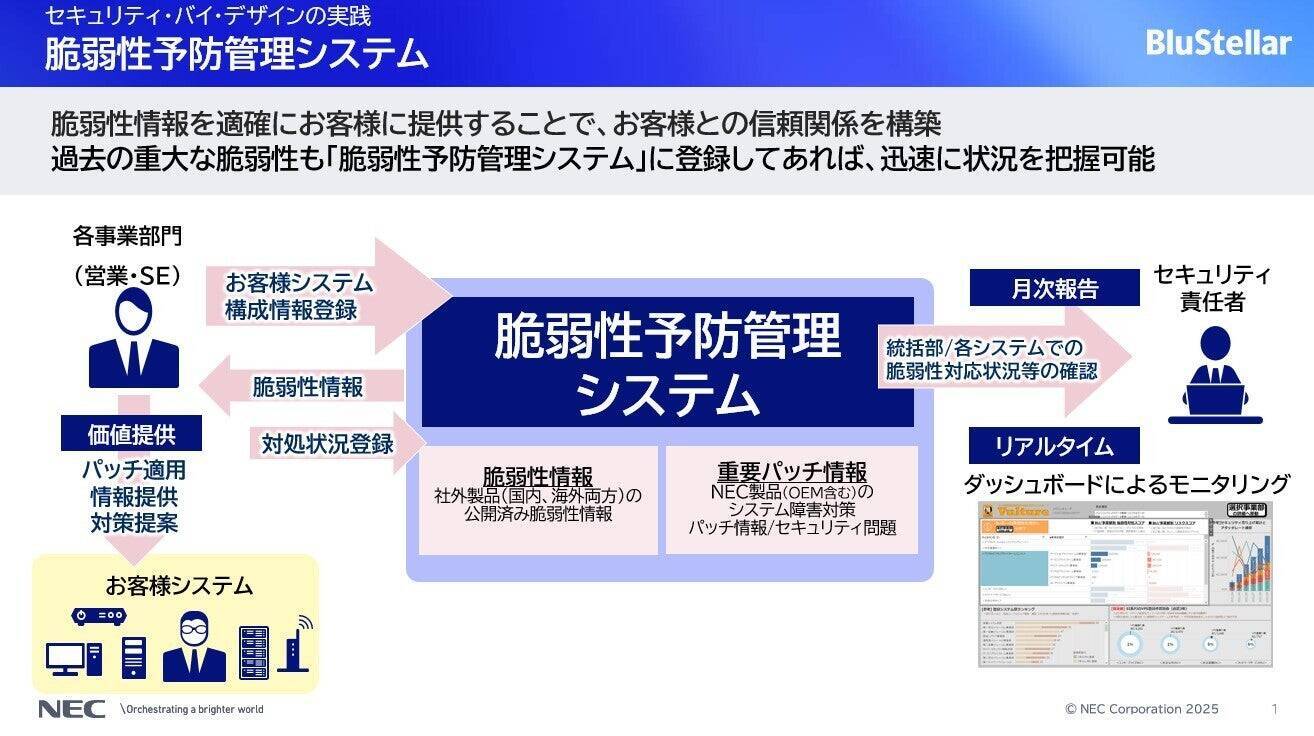

脆弱性管理グループは、「脆弱性予防管理システム」を構築し、ここに登録対象と定めた製品・システム・サービス、すべてのソフトウェア構成情報と脆弱性情報、対応状況や対処履歴を収集している。「当初はNECが開発したソフトウェアやライブラリの脆弱性およびセキュリティパッチを管理するための予防管理システムでした。15年前ごろからお客さま向けシステムのマルチベンダ化などを背景にNECの製品やサービスに限らず他社製のソフトウェアやOSSなど、より幅広い脆弱性情報を集め、管理できる脆弱性予防管理システムへと発展させてきました」と中村は説明する。

製品やサービスに組み込まれているソフトウェアに脆弱性が公表され、その影響を受けることを確認したら、そのことを担当者に伝え、脆弱性の公表とセキュリティパッチの配布を促す。構築したシステムの場合は営業担当者やシステムエンジニアを通じてお客さま企業に脆弱性の存在や深刻度、リスクを伝え、迅速な対処を促す。「開発者やシステムエンジニアは、開発の段階から、どのようなソフトウェアを部品として使っているか構成情報を登録します。それらのソフトウェアに脆弱性が公表されたら、脆弱性予防管理システムから関係者に自動的に連絡が行き、システムにアクセスすれば、深刻度の大きさや対処方法がわかる仕組みとなっています」と山本は語る。

脆弱性予防管理システムは、2023年度に旧システムから新システムに移行した。移行時には、登録しているすべての製品・システム・サービスの脆弱性および対処履歴である約700万件以上のデータをどのように移行するかが課題となったが、新旧システムを並行稼働させるなどして、脆弱性管理プロセスを止めずに対応。脆弱性が公表されたら通常1~2営業日以内に付加情報を追加して展開する、緊急性のあるものは2時間以内に速報メールを出すといった運用方針は維持したまま無事に移行を終えた。

脆弱性管理プロセスを適切に運用するための環境づくり

脆弱性管理プロセスを適切に運用するための環境づくりにも、NECは積極的に取り組んでいる。先述した通り脆弱性予防管理システムへの構成情報の登録は、開発者やシステムエンジニアが開発段階から行うと述べたが、そのことはNECの「サイバーセキュリティ管理規程」で定めた「サイバーセキュリティ実施基準」に記載し、徹底を図っている。

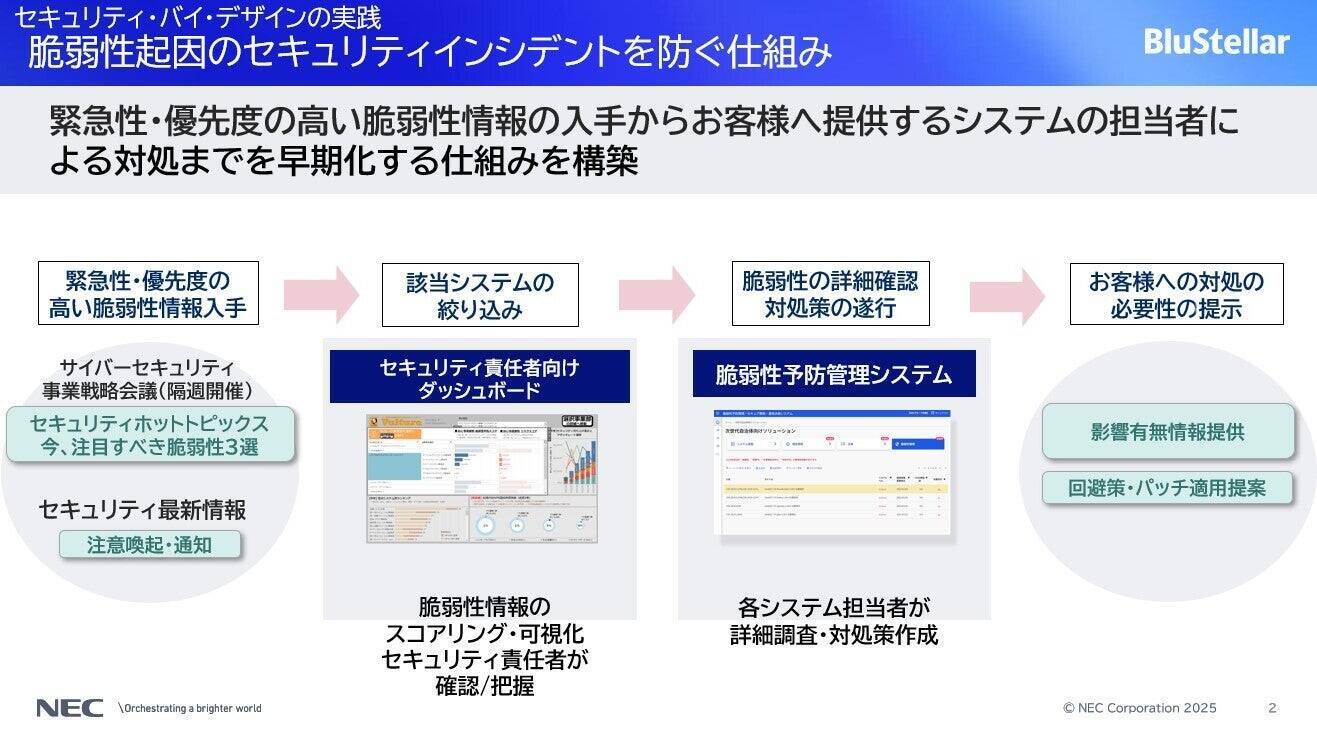

営業から保守まで、150の統括部全社員と共に築く社会の安全安心。20年以上にわたる実践から決断したサイバーセキュリティ「全社規程化」の理由PR TIMES STORY×またJPCERT/CCなどから入手した緊急性・優先度の高い脆弱性情報は、各部門のセキュリティを統括するセキュリティ責任者の会議や脆弱性注意喚起メールを通じて迅速に共有。さらにセキュリティ責任者が自部門の製品・サービス、システムの脆弱性管理の状況を把握し、現場の開発者やシステムエンジニア、営業担当者などに点検や対処、フォローを指示しながら、脆弱性を管理する業務プロセスを構築し、対応の遅れなどを防止する。

「新しい脆弱性予防管理システムは、その業務プロセスを円滑に進めやすいように工夫しています。NECのUIデザイナーの協力も得て、利用者の役割や権限に応じて表示する情報、画面設計を変えています。セキュリティ責任者向けには、管理対象の製品やサービス、システムが一覧できるようにし、開発者やシステムエンジニア向けには、対処が必要な脆弱性の深刻度や悪用情報に応じた優先順位が一目でわかる画面を提供しています」と山本は語る。

さらにNECおよびNECグループの社員の脆弱性管理に対する理解を深め、意識を向上するための取り組みも進められている。

具体的には、さまざまなセキュリティの基礎研修に「脆弱性とは」「優先順位付けの指標となるCVSSとは」など、脆弱性管理に関する知識を得るための内容を盛り込んでいる。加えて、開発者やシステムエンジニアに向けては、脆弱性予防管理システムの使い方を習得したり、脅威分析や脆弱性の優先度を判断するためのスキルを磨いたりするための勉強会を開催している。

「開発者やシステムエンジニアが最も知りたいのは『どうすればよいのか』です。勉強会の中で取り上げた質問や、過去の脆弱性管理の中で直面したリアルな課題を集約し、攻撃の進入口となるネットワーク機器は優先順位を高めるべきといった、対策や考え方までをまとめた資料を通じて実践的な内容を伝えています。今後は、業種やシステムの種類、扱う情報に応じた対処のベストプラクティスを整理するなどして、実践度をより高めていきたいと考えています。さらに、このような勉強会をお客さまに向けて開催し、社会全体の脆弱性管理に対する意識向上に貢献することも検討しています」と岩田は述べる。

20年の知見を活かし脆弱性管理を高度化、セキュリティリスクのさらなる低減へ

今後も脆弱性管理グループはさまざまな取り組みを継続して脆弱性管理の高度化を図り、お客さまのセキュリティリスクの低減に貢献していく。まず取り組んでいるのが自動化だ。「公表される脆弱性の数の増加に対応するためです。開発者やシステムエンジニアが登録した構成情報に、影響する脆弱性が自動的にひも付けられることは既に実現できています。次は公表された脆弱性の分類と評価、優先順位の判断、いわゆる『トリアージ』も最適な方法をベースにワークフロー化を図ることで半自動化や標準化を行えると考えています。ほかにもお客さま向けのレポートを生成AIで自動生成することでシステムエンジニアの負担を軽減し、お客さまとのコミュニケーションに専念してもらうなど、付加価値につながる自動化を検討しています」と山本は語る。

EU圏でビジネスを展開するには、セキュリティ・バイ・デザインやセキュリティインシデントの迅速な報告、自動更新などのセキュリティアップデート対応、SBOM(Software Bill of Materials)の作成・保守などを要件とするEUのサイバーレジリエンス法への対応が求められる。また、AIや量子コンピューティングなどの新しい技術が次々に登場しているが、その活用が進めば、それらに含まれる新しい脆弱性にも対応していかなければならない。ローコードプラットフォームなどを使ったシステム開発が進めば、脆弱性を直接修正できないというケースも増えるかもしれない。加えて年々、悪質になる脅威を考えると、脆弱性が公表されてからセキュリティパッチが提供されるまでのタイムラグへの対応はさらに重要になるだろう。

「多様な課題を想定し、脆弱性管理をより強固にするために、例えばSOC(Security Operation Center)と連動させた脆弱性管理方法の確立および提案ができないかなど、さまざまなことを検討しています。幅広いセキュリティ課題への解決策を持っているのがNECの強みです。脅威の動向やシステム環境の変化をキャッチする感覚を研ぎ澄ませ、NECの持つあらゆる力を連動させ、最適なシステムのあり方を考え続けます」と中村は強調する。

20年来積み上げた脆弱性管理のノウハウを活かし、顧客企業の支援を通じて、サイバー攻撃という社会課題に立ち向かうNEC。安全・安心なデジタル社会の実現に向けて、より重要な役割を果たしていく構えだ。

(注1)NVD(National Vulnerability Database)で公開された情報から算出(https://nvd.nist.gov/)

![札幌学院大学 学生広報スタッフによるフリーペーパー『学生PRESS [LINK]』Volume3を発行! -表紙は二宮和也さん主演の映画『8番出口』とのタイアップ!! -](http://imgc.eximg.jp/i=https%253A%252F%252Fs.eximg.jp%252Fexnews%252Ffeed%252FDprp%252F47%252FDprp_117004%252FDprp_117004_1.jpg,zoom=184x184,quality=100,type=jpg)