同社では8月9日に、同社の一部サーバでファイルが暗号化されるランサムウェア被害が発生しており、外部専門家と連携して影響範囲等の調査と復旧への対応を進めていた。

同社では8月9日に、同社の一部サーバでファイルが暗号化されるランサムウェア被害が発生しており、外部専門家と連携して影響範囲等の調査と復旧への対応を進めていた。

トピックス

ITニュースランキング

-

1

Apple Store、iPhone 17シリーズのフリー在庫販売を中止、オンラインで事前購入のみに

-

2

東名・相良牧之原IC至近に商業・ホテル・住居・物流の複合施設

-

3

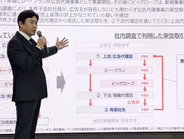

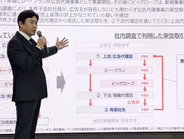

【一問一答】KDDI子会社で最大2460億円の架空取引、松田社長が語った「還流スキーム」

-

4

PFU、個人向けScanSnapのコストパフォーマンスモデル「ScanSnap iX2400」を発表

-

5

大学準硬式野球連盟が甲子園大会開催 150km超えの投手も出現

-

6

KDDI子会社が巨額の架空取引 330億円が闇に消える

-

7

ASUS ROGのコンパクトゲーミングキーボード「Falchion Ace HFX」に日本語配列モデル 優れた打鍵感と低遅延を実現

-

8

米国Apple TVアカウントで「F1 TV」に追加料金無しでアクセス可能に

-

9

「はま寿司の北海道・東北旨ねた祭り」スタート - 三陸産銀鮭とホッケの天ぷらが110円!

-

10

KDDI、モバイル事業が成長加速 ARPU上昇と解約率低下が鮮明に

-

11

ミラノ・コルティナ2026冬季オリンピックを楽しむアプリ紹介

-

12

SBI証券、金・銀・プラチナ取引サイトをリニューアル スマホ・タブレットにも対応

-

13

OpenAI「Sora 2」が拓く映像表現の「民主化」と新時代の創造性

-

14

次期iPhone 17eと次期無印iPad、メインチップのみアップデートの可能性?

-

15

鍛えるべきは内転筋! 脚に挟めばOKの『ジェットスリムボディMAX』で内転筋、お尻、お腹の筋肉まで “ながらシェイプ” しよう!

-

16

カシオ、プロスケートボーダー堀米雄斗選手とアンバサダー契約

-

17

Roblox、生成AIで3Dオブジェクトを自由に動かす「4D生成」をβ公開

-

18

冬の「冷え」をどう防ぐ? 今すぐ試せる温活アイデアを紹介【特集まとめ】

-

19

TSMC進出の熊本・菊陽町隣町で大規模複合開発「Grand'X 大津熊本」

-

20

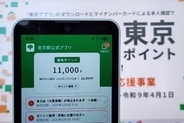

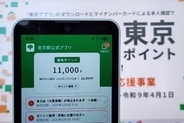

東京ポイントは何に交換する? dポイントや楽天、Vポイント 各社の違い

-

Motorola(モトローラ) motorola g64 5G 8GB/128GB スペースブラック 【正規代理店品】 PB2G0000JP29,980円 14%OFF 参考価格:34,800円

Motorola(モトローラ) motorola g64 5G 8GB/128GB スペースブラック 【正規代理店品】 PB2G0000JP29,980円 14%OFF 参考価格:34,800円 -

シャオミ(Xiaomi) SIMフリースマートフォン Redmi 12 5G 4GB+128GB 6.8インチ高精細ディスプレイ ガラス背面 docomo/au/SoftBank/Rakuten Mobile 回線対応 ポーラーシルバー16,780円 44%OFF 参考価格:29,800円

シャオミ(Xiaomi) SIMフリースマートフォン Redmi 12 5G 4GB+128GB 6.8インチ高精細ディスプレイ ガラス背面 docomo/au/SoftBank/Rakuten Mobile 回線対応 ポーラーシルバー16,780円 44%OFF 参考価格:29,800円 -

Motorola(モトローラ) motorola moto g24 8GB/128GB アイスグリーン【正規代理店品】PB1A0001JP17,698円 15%OFF 参考価格:20,800円

Motorola(モトローラ) motorola moto g24 8GB/128GB アイスグリーン【正規代理店品】PB1A0001JP17,698円 15%OFF 参考価格:20,800円

-

【整備済み品】 東芝 軽量 ノートパソコン dynabook U63 13.3型FHD(1920×1080) Core i5-7200U@2.5GHz/メモリ8GB/SSD 128GB/カメラ/WIFI/Bluetooth/HDMI/type C/Win 11 & MS Office 2019搭載 ノートPC (メモリ 8GB/SSD 128GB)19,880円 49%OFF 参考価格:38,800円

【整備済み品】 東芝 軽量 ノートパソコン dynabook U63 13.3型FHD(1920×1080) Core i5-7200U@2.5GHz/メモリ8GB/SSD 128GB/カメラ/WIFI/Bluetooth/HDMI/type C/Win 11 & MS Office 2019搭載 ノートPC (メモリ 8GB/SSD 128GB)19,880円 49%OFF 参考価格:38,800円 -

【Amazon.co.jp限定】 Lenovo ノートパソコン IdeaPad Slim 3 15.6インチ 第 13 世代 インテル® Core™ i7 プロセッサー搭載 13620H メモリ16GB SSD512GB MS Office 2021搭載 Windows11 バッテリー駆動13.9時間 重量1.62kg アビスブルー 83EM00ABJP119,800円 15%OFF 参考価格:141,020円

【Amazon.co.jp限定】 Lenovo ノートパソコン IdeaPad Slim 3 15.6インチ 第 13 世代 インテル® Core™ i7 プロセッサー搭載 13620H メモリ16GB SSD512GB MS Office 2021搭載 Windows11 バッテリー駆動13.9時間 重量1.62kg アビスブルー 83EM00ABJP119,800円 15%OFF 参考価格:141,020円 -

(開封済み未使用品)東芝 2in1ノートパソコンOffice搭載,dynabook 13.3インチ 8GBメモリ 256GB SSD windows タブレット PC,ノートPC 軽量 1080P win11 Proマグネシウム合金 (整備済み品)32,880円

(開封済み未使用品)東芝 2in1ノートパソコンOffice搭載,dynabook 13.3インチ 8GBメモリ 256GB SSD windows タブレット PC,ノートPC 軽量 1080P win11 Proマグネシウム合金 (整備済み品)32,880円

-

【サロン級IPL光脱毛器】脱毛器 VIO対応 メンズ 髭 レディース 全身適用 サファイア冷却 高出力20J 100万発5段階 無痛 レーザー脱毛 ムダ毛ケア 手動/自動照射 家庭用 だつもうき脱毛器 光美容器 メーカー2年保証 保護眼鏡/カミソリ付き5,999円 90%OFF 参考価格:59,800円

【サロン級IPL光脱毛器】脱毛器 VIO対応 メンズ 髭 レディース 全身適用 サファイア冷却 高出力20J 100万発5段階 無痛 レーザー脱毛 ムダ毛ケア 手動/自動照射 家庭用 だつもうき脱毛器 光美容器 メーカー2年保証 保護眼鏡/カミソリ付き5,999円 90%OFF 参考価格:59,800円 -

ハンディファン 冷却プレート搭載 携帯扇風機 冷感 手持ち扇風機 ハンディ扇風機 3段階風力調節 長時間稼働 クーラー機能 ミニ扇風機 小型扇風機 ミニファン 熱中症対策 USB充電式 小型 卓上 首掛け ストラップ付き カラビナ付き ホワイト1,990円 90%OFF 参考価格:19,900円

ハンディファン 冷却プレート搭載 携帯扇風機 冷感 手持ち扇風機 ハンディ扇風機 3段階風力調節 長時間稼働 クーラー機能 ミニ扇風機 小型扇風機 ミニファン 熱中症対策 USB充電式 小型 卓上 首掛け ストラップ付き カラビナ付き ホワイト1,990円 90%OFF 参考価格:19,900円 -

掃除機 コードレス 【2024進級版&15000pa超強力吸引&0.6kg超軽量】 スティッククリーナー ハンディクリーナー 2way コードレス掃除機 35分連続稼働 左右/上下回転 5種類ノズル 延長パイプ LEDライト搭載 HEPA多重濾過 低騒音 Type-C充電式 電気掃除機 車用掃除機 卓上/本棚/ハードフロア/階段/フローリング/カーペット/カーテン/ソファ/車に適用5,780円 89%OFF 参考価格:54,439円

掃除機 コードレス 【2024進級版&15000pa超強力吸引&0.6kg超軽量】 スティッククリーナー ハンディクリーナー 2way コードレス掃除機 35分連続稼働 左右/上下回転 5種類ノズル 延長パイプ LEDライト搭載 HEPA多重濾過 低騒音 Type-C充電式 電気掃除機 車用掃除機 卓上/本棚/ハードフロア/階段/フローリング/カーペット/カーテン/ソファ/車に適用5,780円 89%OFF 参考価格:54,439円

-

iPhone hdmi変換ケーブル MFi認証品【2024新登場・給電不要・2年保証】ミラーリング iPhone/iPad | スマホ を tv に 映す| ライトニング hdmi 変換 | 1080P遅延なし| 音声同期出力 TV大画面 | 自動接続 | Lightning hdmi日本語取説付き(iOS13~iOS17対応)1,899円

iPhone hdmi変換ケーブル MFi認証品【2024新登場・給電不要・2年保証】ミラーリング iPhone/iPad | スマホ を tv に 映す| ライトニング hdmi 変換 | 1080P遅延なし| 音声同期出力 TV大画面 | 自動接続 | Lightning hdmi日本語取説付き(iOS13~iOS17対応)1,899円 -

【2024年強化モデル・信号増強 】室内アンテナ Sattie テレビアンテナ 450KM 受信範囲 4K アンテナ 地デジアンテナ 360度全方位受信 信号ブースター 高性能 高感度 設置簡単 薄型&小型軽量USB式 全種類 弱電界地区 UHF VHF 対応 日本語説明書 ブラック.2,080円 19%OFF 参考価格:2,580円

【2024年強化モデル・信号増強 】室内アンテナ Sattie テレビアンテナ 450KM 受信範囲 4K アンテナ 地デジアンテナ 360度全方位受信 信号ブースター 高性能 高感度 設置簡単 薄型&小型軽量USB式 全種類 弱電界地区 UHF VHF 対応 日本語説明書 ブラック.2,080円 19%OFF 参考価格:2,580円 -

![[USBで録画や再生可能]Tinguポータブルテレビ テレビ小型 14.1インチ 高齢者向け 病院使用可能 大画面 大音量 簡単操作 車中泊 車載用バッグ付き 良い画質 HDMI端子搭載 録画機能 YouTube視聴可能 モバイルバッテリーに対応 AC電源・車載電源に対応 スタンド/吊り下げ/車載の3種類設置 リモコン付き 遠距離操作可能 タイムシフト機能付き 底部ボタン 軽量 (14.1インチ)](https://m.media-amazon.com/images/I/51-Yonm5vZL._SL500_.jpg) [USBで録画や再生可能]Tinguポータブルテレビ テレビ小型 14.1インチ 高齢者向け 病院使用可能 大画面 大音量 簡単操作 車中泊 車載用バッグ付き 良い画質 HDMI端子搭載 録画機能 YouTube視聴可能 モバイルバッテリーに対応 AC電源・車載電源に対応 スタンド/吊り下げ/車載の3種類設置 リモコン付き 遠距離操作可能 タイムシフト機能付き 底部ボタン 軽量 (14.1インチ)13,999円

[USBで録画や再生可能]Tinguポータブルテレビ テレビ小型 14.1インチ 高齢者向け 病院使用可能 大画面 大音量 簡単操作 車中泊 車載用バッグ付き 良い画質 HDMI端子搭載 録画機能 YouTube視聴可能 モバイルバッテリーに対応 AC電源・車載電源に対応 スタンド/吊り下げ/車載の3種類設置 リモコン付き 遠距離操作可能 タイムシフト機能付き 底部ボタン 軽量 (14.1インチ)13,999円